作为Max和女儿Summer的母亲,Christina Aguilera希望其他妈妈也照顾好自己.

“母亲们不断被期待成为养育者,送礼者,舒适家庭的提供者,”这位流行歌星告诉女性健康部3月的封面故事。 “一旦我们有了婴儿,我们就会怀孕,生孩子,母乳喂养。我们预计宝宝看起来会很神奇,对吧?让我们的丈夫和男朋友感兴趣 – 因为我们应该回来在卧室中保持性感和令人兴奋的事情。有这么长的清单。生孩子是最终的快乐,我爱孩子,但女人必须抽出时间养育自己。如果有人生孩子,我就是第一件事。我喜欢,’好的,你在照顾你吗?’“

相关:克里斯蒂娜阿奎莱拉开辟了关于母性的事实:’我们都有突破点’

在她与制作助理马修·拉特勒(Matthew Rutler)订婚两周年之际,五次格莱美奖得主告诉杂志他们并不急于完成婚礼计划。.

“当我们在床上依偎时,我们会讨论它,”在2014年情人节那天与罗特勒订婚的阿奎莱拉说,“但这是一次随意的谈话。”

阿奎莱拉还讨论了她职业生涯的各个方面,包括她对女歌手阿黛尔的特别钦佩。阿奎莱拉说:“她有一种用这种真理唱歌的方式。” “我喜欢她在歌曲创作中遇到的真实感。”

相关:Christina Aguilera给布兰妮,麦莉赛勒斯等人留下了深刻的印象

女性健康也分享了一些不会出现在杂志中的采访报价.

未发表摘录的亮点包括:

- 担任NBC“The Voice”的导师: “作为一名法官,我最喜欢的部分可能就是参加比赛的人们看到了这样的兴奋和快乐。那些仍在成长和学习的艺术家,你们有机会帮助他们在自己的艺术中变得更加个性化。观看这个过程并参与其中是非常了不起的。“

- 最好的部分是作为妈妈参加Max,8和Summer,17个月: “他们俩都是我生命中的快乐。我发誓,如果我没有打电话给她的夏天,我会称她为喜悦,因为她只是照亮了一个房间,她照亮了光明和幸福。”

- 在她的下一张专辑中: “在过去的几年里,我一直在松散地研究我的专辑,但我不喜欢任何感觉太过狡猾或被迫的事情。所以,我现在已经花了过去几个月的时间来深入研究我的项目。非常严重的水平,我是超级的,非常兴奋的是船上的艺术家,制作人,我以前没有尝试过的人。这将是很多令人兴奋的事情。“

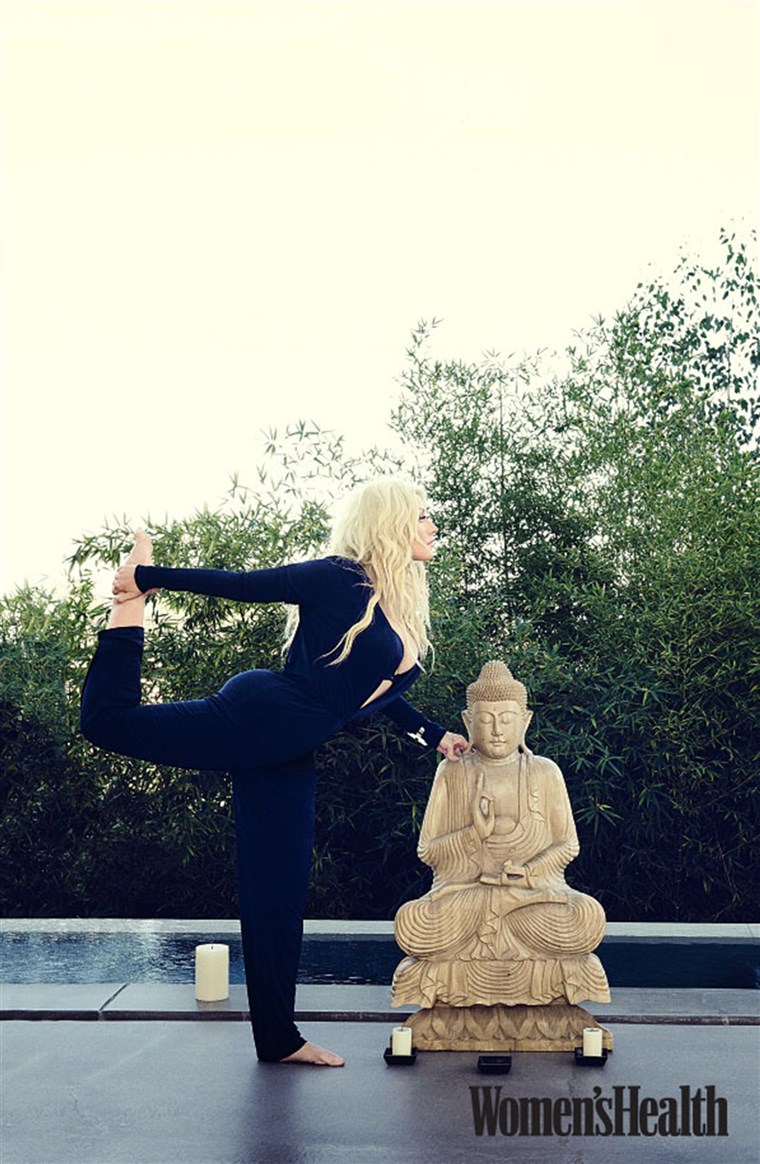

- 关于瑜伽以及它如何培养信心: “我认为,这需要时间来建立自信,并在自己的皮肤上变得舒适。这是你内心的感觉,你如何散发它以及你如何拥有它,有时候在镜头前。这很难你感觉不舒服的日子,但瑜伽之类的事情让我知道如何让自己居中,以及如何将自己带入意识的地方,并能够呼吸到我自己的身体。“

- 根据建议,她会为所有女性提供: “我会对任何一个女人说,不要对自己太过刻苦!如果你在某一天没有自信,你必须放手,拥有,’是的,我今天没有信心’然后你继续前进,尽力享受你所能做的最好的事情。我不会被剥夺;我不会因为得到一个好身体或你想要的身体而受苦。我正在享受生活,有意识和清醒,但也要呼吸自己并拥有你所拥有的东西。“

3月份的女性健康版于2月9日到达报摊.

在Twitter上关注TODAY.com作家Chris Serico.

克里斯蒂娜·阿奎莱拉:我作为美食大使的工作“让我情绪激动”

Oct.07.201503:25

作为Max和女儿Summer的母亲,Christina Aguilera希望其他妈妈也照顾好自己。她在女性健康部的封面故事中说:“母亲们不断被期待成为养育者,送礼者,舒适家庭的提供者。一旦我们有了婴儿,我们就会怀孕,生孩子,母乳喂养。我们预计宝宝看起来会很神奇,对吧?让我们的丈夫和男朋友感兴趣 – 因为我们应该回来在卧室中保持性感和令人兴奋的事情。有这么长的清单。生孩子是最终的快乐,我爱孩子,但女人必须抽出时间养育自己。如果有人生孩子,我就是第一件事。我喜欢,’好的,你在照顾你吗?’“ 我完全同意Christina的观点,作为母亲,我们需要照顾好自己,才能更好地照顾孩子和家庭。